漏洞|9款家用路由器测出226个漏洞,这锅该由谁来背

日前,一则关于家用路由器安全漏洞的消息在网络中广为流传,并吸引了不少朋友的关注。

这则消息的国内版本,标题是这样的:

文章插图

乍一看,是不是觉得很吓人?而且细细一想会发现,这个标题几乎完美符合如今各类“爆款文章”的路数。前面先用“热门”、“家用”、“226个漏洞”等词语吸引关注,后面再给出一个看似非常简单易行的解决办法——“更换默认密码”。

文章插图

然而事情的真相到底如何,“更换默认密码”真能解决路由器的安全漏洞问题吗?如果你与我们三易生活一样富有探究精神,那么就不妨继续看下去吧。

家用路由器的安全隐患,的确非常严重

为了弄清整件事情的真相,我们首先就需要知道这条消息到底是从哪里传出来的。根据公开资料可以查询到,该消息实际上源于一家名为CHIP的海外知名数码杂志,他们与IoT Inspector这家安全研究机构一起针对几款家用路由器进行了一次安全测试。

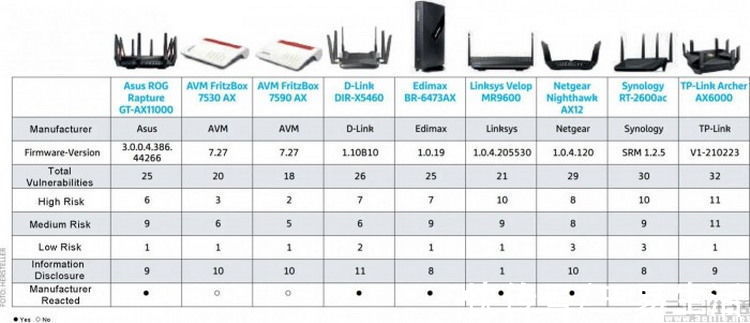

在此次测试中,研究人员选取了市面上的9款路由器产品,技术上则涵盖了从WiFi5到WiFi6的两个代次,而品牌和产品定位上则既有几百元的中低端产品,也有三四千元的顶级旗舰。

文章插图

同时在测试前,他们对所有参与测试的路由器都进行了固件升级,确保所运行的都是最新版本系统。

在这样的前提下,测试人员依然在所有受测路由器上发现了总共226个安全漏洞,其中最多的一款设备有32个漏洞,而最少的也有18个。并且这些漏洞普遍存在于路由器的系统内核,或是系统中某些过时的软件组件上。

文章插图

话说到这里,大家明白什么了吗?其实简单总结一下结论,就是这条消息本身并非假新闻,家用路由器确实普遍存在大量安全漏洞,容易被黑客/病毒软件入侵。

但部分媒体在转载这一报道时,片面地强调了“改密码”的重要性,这其实是存在一定误导嫌疑的。因为按照此次安全测试本身的结论,仅靠“改密码”所能起到的防护作用是非常有限的,因为许多安全漏洞都是系统内核级别,无论有没有密码、密码多复杂,其实都没有办法进行防范。

问题的关键,未必都出在路由器厂家身上

在明白了事情的真相后,接下来让我们来深入探讨一下此事背后的原因,也就是最为关键的一个问题,为什么家用路由器会如此普遍地存在不安全因素?

是这些路由器产品的市场定位太低,厂商不重视吗?但纵观此次的受测设备会发现,其中既有数百元的产品、同时也测试了多款售价数千元级的旗舰路由器。而且从最终的漏洞数量情况上看,更贵的路由器也并没有比更便宜的产品安全。

文章插图

是相关厂商的软件开发人员技术不够给力,修不好系统里的安全漏洞吗?但在此次的受测路由器品牌中,还包括了诸如华硕ROG、群辉(Synology)、领势(Linksys)等一贯被认为相当有“技术力”的厂商,其中特别是群辉,在网络设备软件开发方面的实力无可置疑,说他们的工程师会发现不了路由器里的系统漏洞,显然很难令人信服。

其实仔细阅读这一报道的原文就会发现,之所以这些路由器从低端到旗舰级普遍存在大量的漏洞,一个很重要的原因就在于它们所使用都是基于Linux“魔改”的系统。同时这些系统里的Linux内核版本往往都非常老旧了,以至于内核本身就“自带”了不少安全漏洞。

推荐阅读

- 线上市场|2021年家用智能门锁中国线上市场同比增长31.4%

- 华为|余承东再亮大招,华为又有19款机型,可自由任性升级最新系统了!

- 二手|闲鱼拍卖水有多深?二手市场的这些漏洞不得不防!别吃亏了才后悔

- 家用跑步机买什么品牌好 跑步机牌品牌

- 正式版|苹果推送iOS 15.3.1正式版 修复网页漏洞

- 功放|家用软路由的天花板-红米ax6 2022实测

- 连供|购机后的开销很重要 家用打印机应该这样选

- 分辨率|适合租房一族 三款入门级家用投影仪推荐

- 千元机|华为官宣2个大消息,这9款机型可以升级到鸿蒙OS!外媒:不输苹果

- 漏洞|苹果 macOS 12.2 遭遇电池续航问题:睡眠模式下蓝牙耗电量激增